昨天介紹LogRhythm NetMon Freemium (FreeMon)的安裝與設定,如果照著步驟,你的NetMon已經可以開始運作了,但是在正式開始進行NSM ﹝Network Security Monitoring, 網路安全監控﹞之前,可以考慮調整部分進階設定。

首先是Capture的部分,第二天《NSM02網路安全監控概論之一》有提到NSM需要收集眾多資料,例如Metadata元資料,NetMon收集這些資料後會自動歸類,呈現在相對應的欄位中方便檢索,以下範例展示一部分(十八個)欄位:

| Field | Value |

|---|---|

| Application | facebook_messenger |

| ApplicationFamily | Instant Messaging |

| ApplicationPath | /ip/tcp/ssl/https/facebook_messenger |

| DestIP | |

| DestMAC | |

| DestPort | 443 |

| Duration | 536 |

| MessageSize | 97883 |

| PacketDelta | 50 |

| Session | |

| ProtocolVersion | TLS 1.2 |

| SrcBytes | |

| SrcIP | |

| SrcMac | |

| SrcPort | 53799 |

| TimeStart | 2018/10/21 21:10:50 |

| TotalBytes | 39727 |

| TotalPackets | 102 |

實際上的資料欄位更多,有些資料例如SrcIP在貼文前已經刪除沒有顯示在文章裡,我們可以在這些Metadata元資料裡得到所需要的資訊,例如這是使用了facebook messenger ,歸類為Instant Messanging,使用的Port為443,使用的Protocol是TLS 1.2等等。如果覺得這值得繼續深入調查,想要提調攔截下來的封包,要怎麼進行呢?

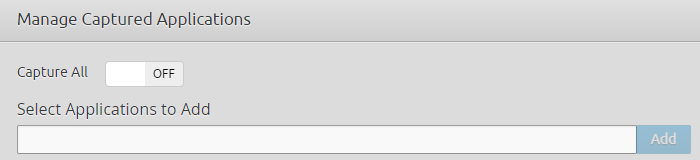

當我測試的時候發現怎麼也找不出如何進行下一步,後來發現是漏了這個進階設定。首先在上方的Configuration,然後選擇Capture,如下圖,Capture預設為關閉。

我們可以直接打開選擇ON,那就會Capture所有網路流量;若是我們只對特定網路流量有興趣,不想要全部都capture節省空間,可以直接輸入例如http, https, smb等等Applications名字,設定完後NetMon的服務會重新啟動,接下來就會開始依據設定Capture網路流量,才有PCAP檔案可供下載。

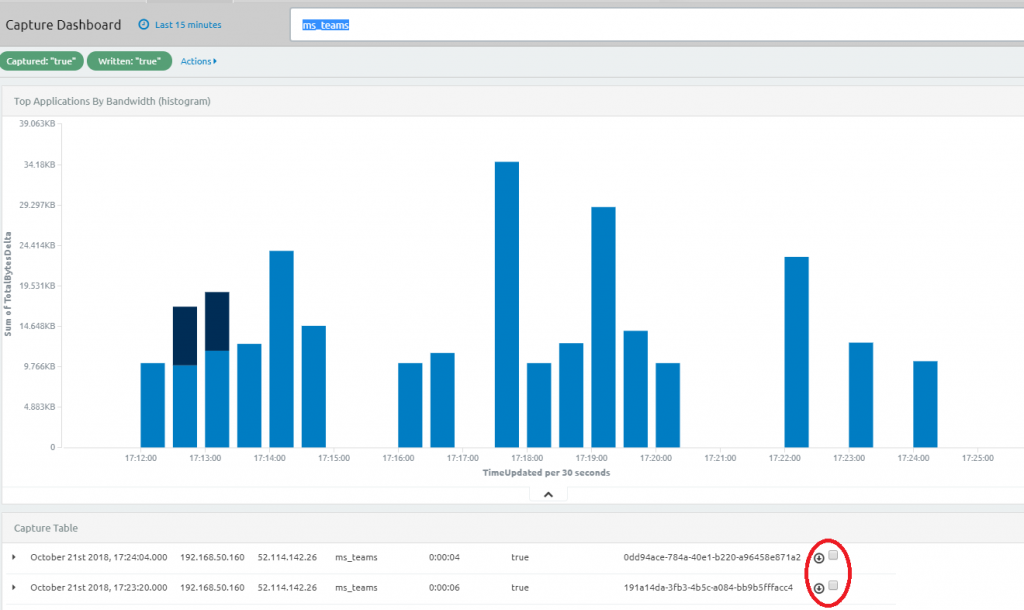

若是要下載PCAP,首先選擇Analyze下拉選項,選擇 Dashboard Settings,其中一個是 Capture Dashboard,可以在這裡看到所有Capture的網路流量,如下圖示意:

按下右邊下載的圖案就會下載zip檔,裡面有PCAP檔案,可以用其他工具例如WireShark打開繼續深入研究。關於怎麼使用WireShark深入檢視PCAP檔並不在本文範圍內,之前鐵人賽邦友WLLO有篇系列文章介紹過,可以參閱《鯊魚咬電纜:30天玩Wireshark 系列》

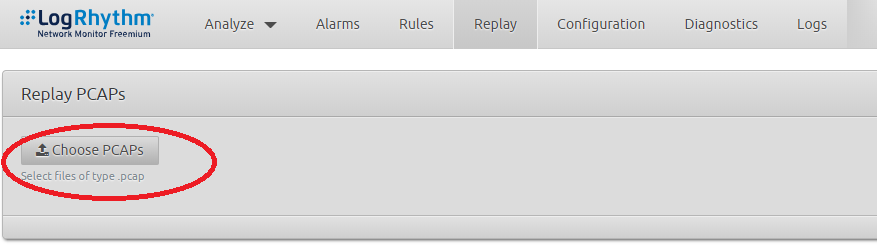

如果已經有WireShark匯出的PCAP檔案,或者從別處取得的網路流量PCAP檔案,也可以傳入NetMon檢視。首先選擇上方的Replay,接著上傳PCAP檔案。如下圖示意:

上傳完畢後,因為這並非即時的網路流量,所以要到另一個儀表板去檢視。首先選擇上方Analyze下拉選項,選擇 Dashboard Settings,其中一個是 Replay Traffic Dashboard,這裡就只有上傳PCAP檔案裡的資訊,而不會和目前正在監控的流量混再一起。

最後是syslog的設定,預設是Disable,可以在儀表板上方選擇Configuration後,選擇左方Syslog改變設定。第五天《NSM 05: 工具介紹LogRhythm NetMon Freemium》有提到,因為它的設計是和自家廠商SIEM﹝Security Information and Event Management,安全資訊和事件管理﹞平台整合,我們可以設定以TCP、UDP或Secure TCP等三種方式將Log日誌傳給現有的SIEM平台,由SIEM平台接收NetMon傳來的資料繼續進行比對分析。

由於我們是使用Freemium授權的NetMon,這部分的功能有限制,Syslog能傳給SIEM的資訊會較正式授權少,而且測試環境中也沒有另外搭建SIEM,這裡就不測試了。

調整以上進階設定後,有助於接下來收集、偵測、分析。明天繼續向NSM跨出一步。

2018 IT 邦幫忙鐵人賽邦友WLLO系列文章《鯊魚咬電纜:30天玩Wireshark 系列》

https://ithelp.ithome.com.tw/users/20107304/ironman/1258

文中範例Source和 Destination IP位址還有一些欄位是故意移除的,讀者測試FreeMon時自然會看到詳細資訊。

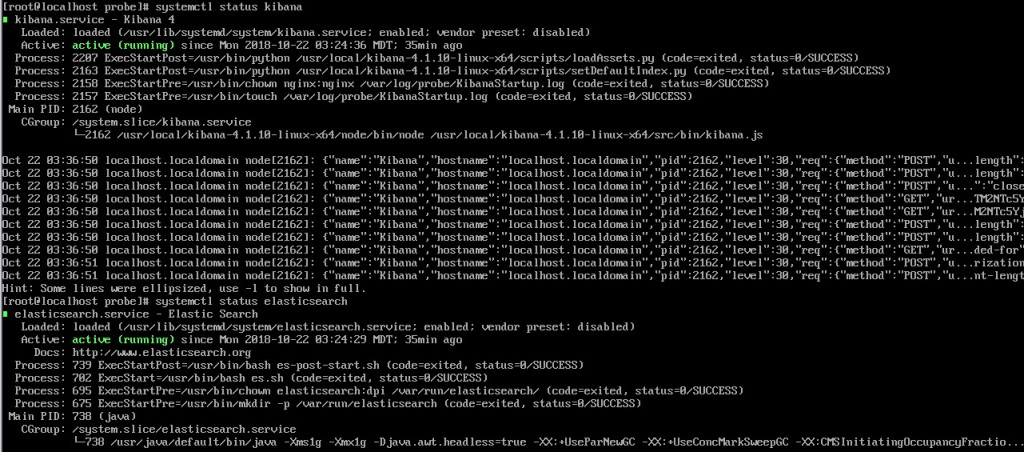

想說介面好眼熟

https://github.com/logrhythm

用Netmap抓封包

介面是Kibana,所以眼熟^^